Validität einer einer Signatur ermitteln bei Microsoft Files

Wir hatten in der Firma gerade den Fall, dass unser AV angeschlagen hat bei der Datei „C:\Windows\SysWOW64\PrintConfig.dll“, bzw. genauer gesagt wollte der Dienst „spoolsv.exe“ diese Datei via regsvr32.exe starten. Unser AV fand das verdächtig. Dieser Vorgang wird, wenn er nicht legitime Ursachen hat, als DLL-Sideloading bezeichnet. Sprich, der böse Akteur benennt eine sein malicious file so wie eine Systemdatei in der Hoffung, dass dies nicht auffällt. Das der Akteur nicht über einen gültigen Signing Key von Microsoft verfügt, wird bei Überprüfung die der Datei dieses Unterjubeln auffallen.

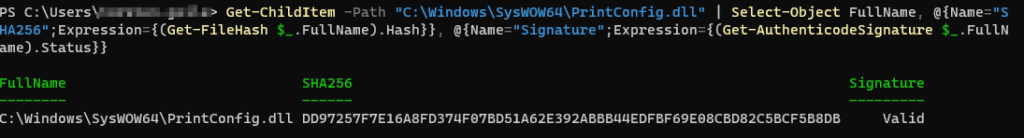

Mittels Powershell können wir herausfinden, ob die printconfig.dll von Microsoft korrekt signiert wurde

Get-ChildItem -Path "C:\Windows\SysWOW64\PrintConfig.dll" | Select-Object FullName, @{Name="SHA256";Expression={(Get-FileHash $_.FullName).Hash}}, @{Name="Signature";Expression={(Get-AuthenticodeSignature $_.FullName).Status}}Das Ergebnis sieht dann in etwa so aus

In diesem Fall verfügt die Datei über eine gültige Signatur. Es hat sich dann herausgestellt, dss der SHA256 Hashwert der Datei sich geändert hat, da im Vorrang zu dieser Alarmmeldung Windows Updates eingespielt hat und dadurch die PrintConfig.dll geändert wurde. Unser AV hatte aber noch den alten Hashwert und fand dieses Vorgehen dann verdächtig.