WMI: Einem AD User Zugriff auf WMI gestatten

Für mein neues Assetmanagement Tool benötige ich einen User, der von diesem Tool genutzt wird, um via WMI Abfragen auf den Clients durchzuführen. Aus Sicherheitsgründen wird dafür ein Service Account im AD angelegt. Dieser bekommt dann die WMI Rechte „Remote Access“ und „ReadSecurity“. Lt. Hersteller des Tools soll dies ausreichen. Da ich mich noch am Anfang der Evaluierung befinde, kann ich an dieser Stelle noch nicht berichte, ob es am Ende auch genau so funktioniert. In dieser Anleitung geht es aber auch erstmal nur darum, den Grundstein zu legen.

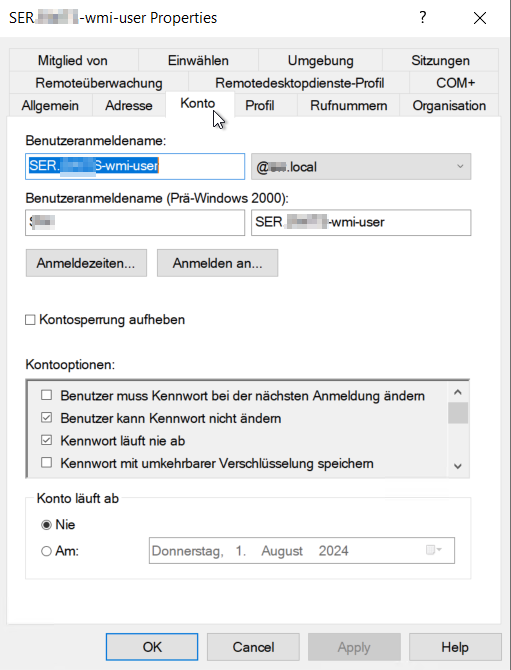

WMI AD User anlegen:

Ich habe für diesen User ein sehr komplexes Kennwort mit einer länge von 30 Zeichen gewählt.

Herunterladen des Powershellskripts

Wir benötigen ein Powershellskript, welches später die Rechteänderung am WMI vornimmt. Dieses bekommen wir auf Github

Dieses Skript wird via GPO auf die Clientcomputer verteilt, die später abgefragt werden sollen

Erstellen des GPO

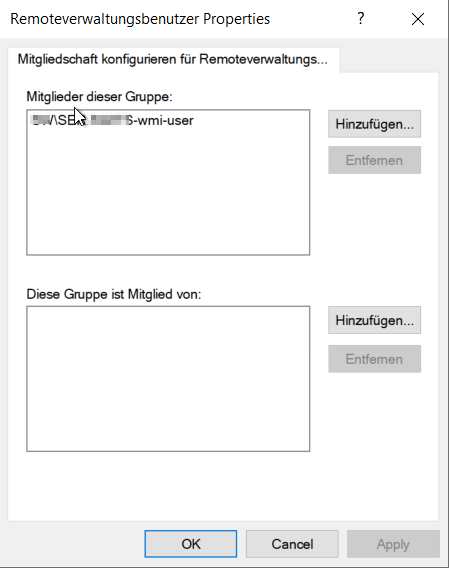

Das GPO ist in 3 Aufgaben unterteilt. Die erste Aufgabe verteilt obiges Powershell Skript nach „c:\windows\temp“. Im 2. Teil wird eine geplante Aufgabe dazu genutzt, dieses Skript mit den erforderlichen Parametern aufzurufen. Der 3. Teil innerhalb des GPO konfiguriert die sog. „Eingeschränkten Gruppen“ für die Remoteverwaltungsbenutzer. Dieser Teil schränkt die Mitglieder der lokalen Gruppe “ Remoteverwaltungsbenutzer“ein, sodass nur der von uns erzeugte WMI User Mitglied ist und demnach auch nur er Abfragen an die WMI Schnitstelle stellen darf.

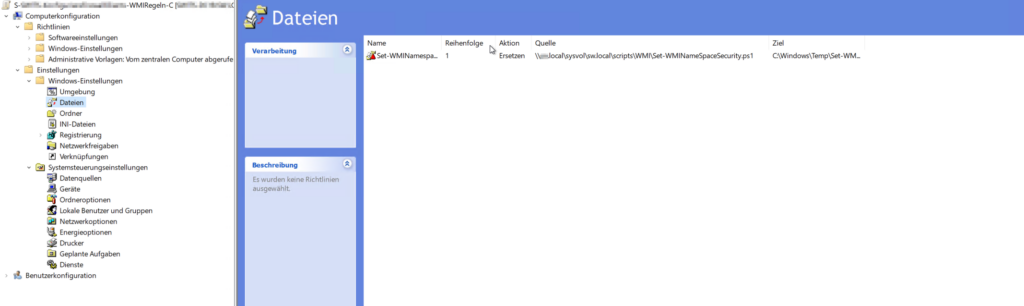

Das Skript kopieren wir an einen für die Clients zugänglichen Ort im Netzwerk. Ich habe es direkt im Sysvol abgelegt.

Wie im Screenshot zu sehen wird dieses Skript vom Sysvol auf den Clientcomputer nach „c:\windows\temp“ kopiert

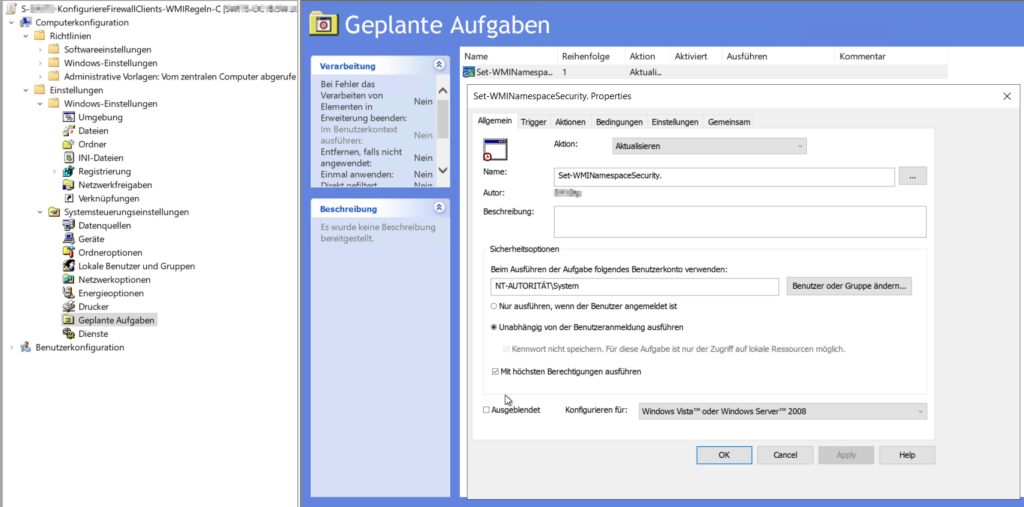

Innerhalb der geplanten Aufgabe unter „Allgemein“ nehmen wir folgende Angaben vor:

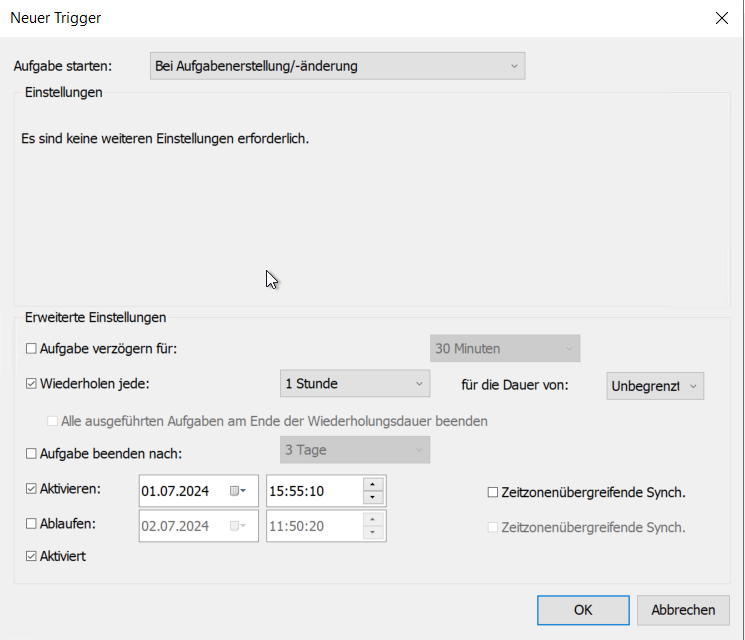

Im Tab „Trigger“ wird ein neuer Trigger hinzugefügt:

Den Trigger könnt ihr nach euren Bedürfnissen anpassen.

Im Tab „Aktionen“ werden 4 Aktionen in folgender Reihenfolge erstellt:

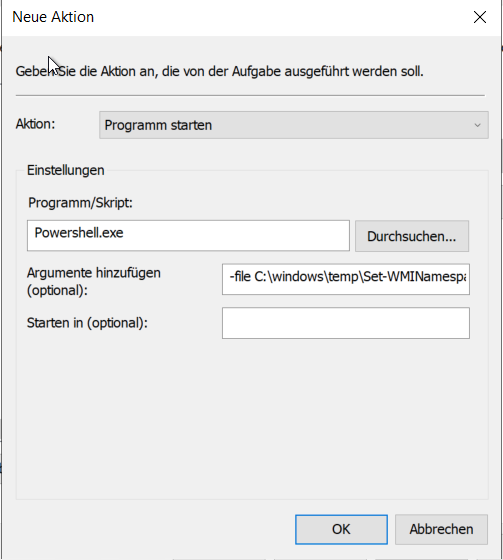

Aktion1:

Argument = -file C:\windows\temp\Set-WMINamespaceSecurity.ps1 -namespace root -account xx\wmi-user – Remote WMI Access -operation Add -permissions Enable

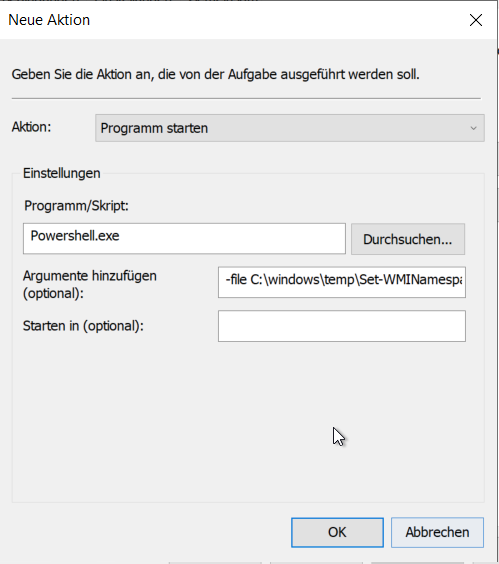

Aktion 2:

Argument = -file C:\windows\temp\Set-WMINamespaceSecurity.ps1 -namespace root -account xx\wmi-user -operation Add -permissions RemoteAccess

Aktion 3:

Argument = -file C:\windows\temp\Set-WMINamespaceSecurity.ps1 -namespace root -account xx\wmi-user -operation Add -permissions ReadSecurity

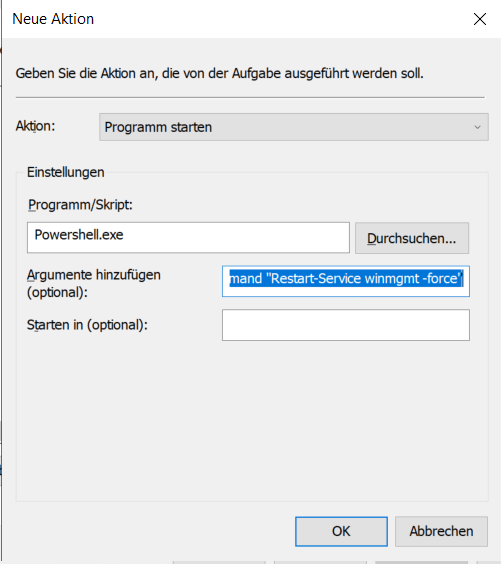

Aktion 4:

Argument = -ExecutionPolicy Bypass -command „Restart-Service winmgmt -force“

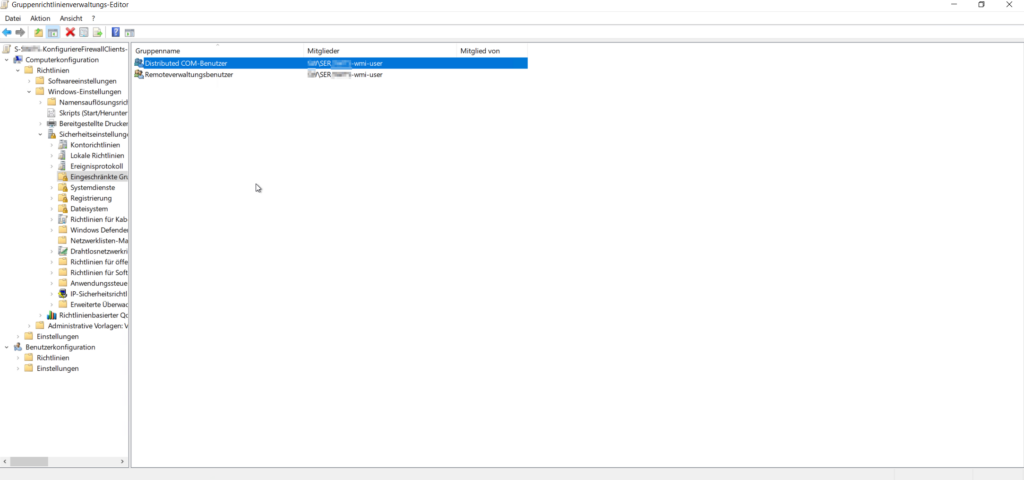

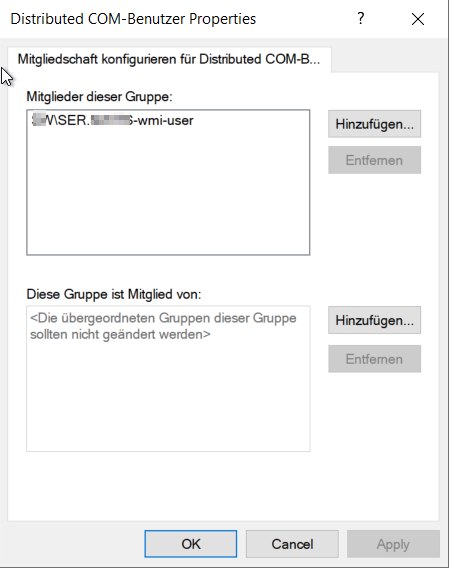

Eingeschränkte Gruppe in dem GPO erstellen:

Die gezeigten Angaben im folgenden Screenshot sollten für sich sprechen 😉

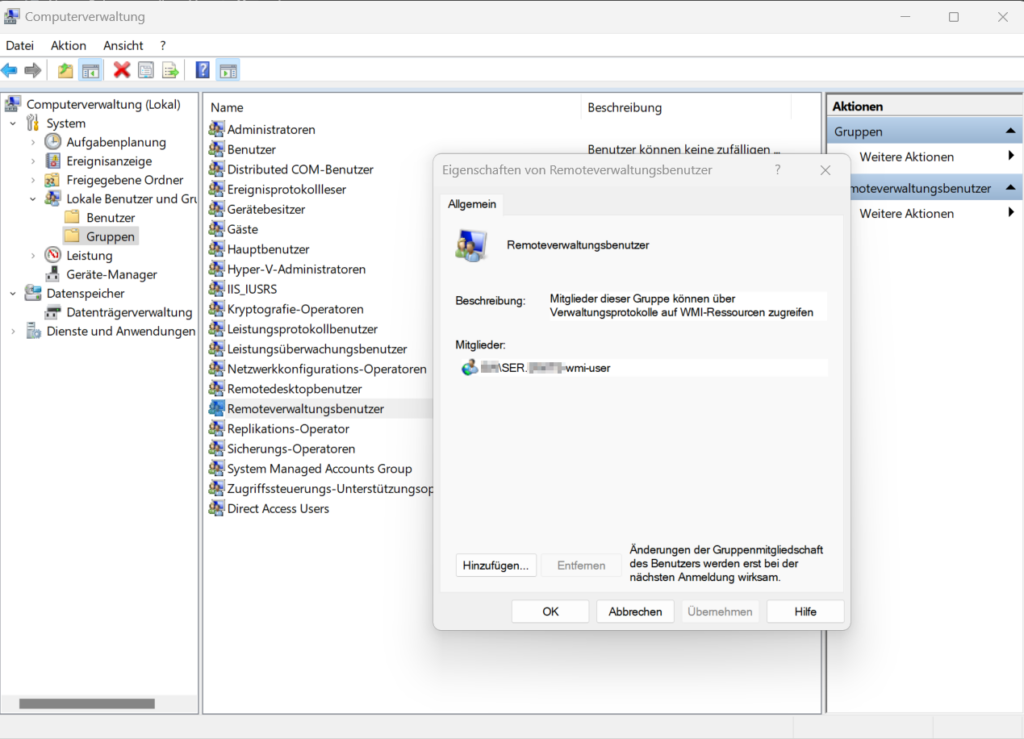

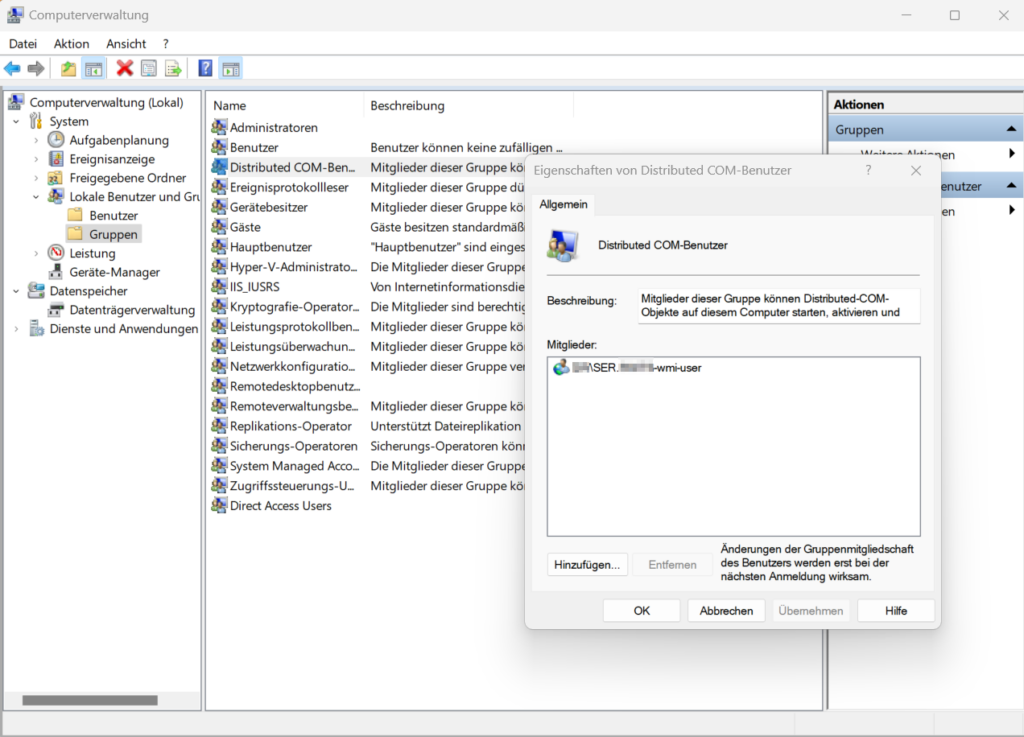

Lokal am Client-PC sieht es dann wie folgt aus:

Ich bin ein typischer Quereinsteiger, sowie IT Allrounder und habe mein Wissen hauptsächlich aus den vielen kostenlosen Artikeln und Howtos aus dem Internet gezogen. Mit meiner Webseite möchte ich meinen Teil dazu beitragen, dass möglichst viel Wissen weitergeben wird. Meine Artikel/Howtos sind bewusst auf Deutsch gehalten, um den Mitmenschen, die mit Englisch nicht so gut unterwegs sind, einen guten Einstieg zu bereiten.

Seit kurzer Zeit beschäftige ich mich vermehrt mit dem Thema Security, da dies immer mehr an Bedeutung gewinnt und ein Wissen über mögliche Gegenmaßnahmen entscheidend für jedes Unternehmen sind. Die Bösen Jungs schlafen nie.

Danke, dass Ihr es hierher gefunden habt. Über Kommentare zu den einzelne Artikeln würde ich mich freuen.

Viel Spaß beim durcharbeiten und nachmachen 🙂