Active Directory: Sicherer Zugriff

Einleitung:

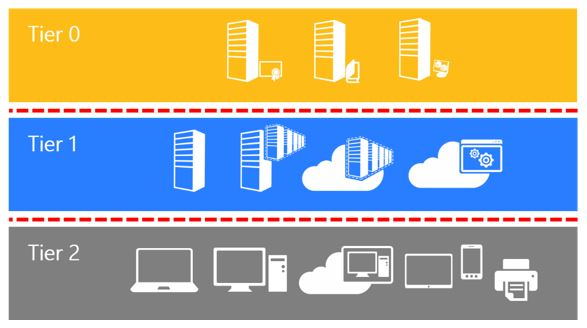

In diesem Tutorial möchte ich euch zeigen, wie ihr den Zugriff auf Server und Workstations sicherer gestaltet. Dabei kommen Teile des sog. Tiering Konzepts zum Einsatz. Dieses Konzept ist ein Stufenmodell und beschreibt ein Unternehmenszugriffsmodell welches, rel. einfach ausgedrückt, den sicheren Zugriff auf Unternehmensresourcen, insbesondere von Servern und Workstations regelt bzw. darstellt und verhindern soll, dass unnötig Rechte ausgeweitet werden können. So soll z.B. verhindert werden, dass Workstation Admins ( Tier 2 ) Zugriff auf das höher liegende Tier 1 bekommen, in dem sich z.B. Server befinden. Würde ein sog. Tier 2 Adminzugriff kompromittiert werden, so könnte es schwieriger zu einer Rechte Eskalation führen. Anders herum soll z.B. ein Tier 1 Zugriff auch nicht auf das darüber liegende Tier 0, bzw. das darunter liegende Tier 2 bekommen. Rechte sollen so weit und gut es geht abgegrenzt werden.

Das Tiering Modell wird von Microsoft bereits als Legacy bezeichnet, da es offiziell vom „Enterprise Zugriffsmodell“ abgelöst wurde. Nichtsdestotrotz findet es noch heute für viele Firmen Anwendung, die sich in einem weniger komplexen Umfeld befinden bzw. die sich in einem überschaubaren Rahmen was Kosten und Aufwand betrifft bewegen wollen oder müssen.

Grafisch stellt sich das Tiering Modell wie folgt dar:

Im Tier 0 befinden sich in der Regel hoch zu schützende Resourcen, wie z.B. Domänen Controller, oder aber auch z.B. Datenbankserver mit sensiblen (Kunden-)Daten, die Certificate Authority und Radius bzw. NPAS Server

Tier 1 enthält dann alle weiteren Server, z.B. Printserver, Webserverer usw.

Tier 2 Mitglieder sind z.B. Arbeitsrechner, Tablets, Smartphones und Drucker.

PAW: Eine Workstation und Admin pro Tier

In diesem Abschnitt zeige ich euch, wie ihr eine PAW ( Privilged Access Workstation) für Tier 0 einrichtet. Ziel ist es, dass eine Remoteverbindung ( z.B. via RDP ) an einem DC nur über diese besonders gesicherte Workstation stattfinden kann. Ihr verbindet euch dann via RDP zur PAW und zwar mit einem normalem und unprivilegierten Nutzer. Von dort aus geht es dann ebenfalls via RDP weiter zum DC, wieder mit einem normalen Nutzerkonto. Arbeiten auf dem DC, die erhöhte Rechte erfordern, werden dort mit einem separaten Konto durchgeführt.

Ihr könnt die PAW entweder als physischen, oder als VM bereitstellen. In meiner Testumgebung habe ich eine VM genommen. Diese ist mit WIN10 bestückt und Mitglied der Domäne 23.local

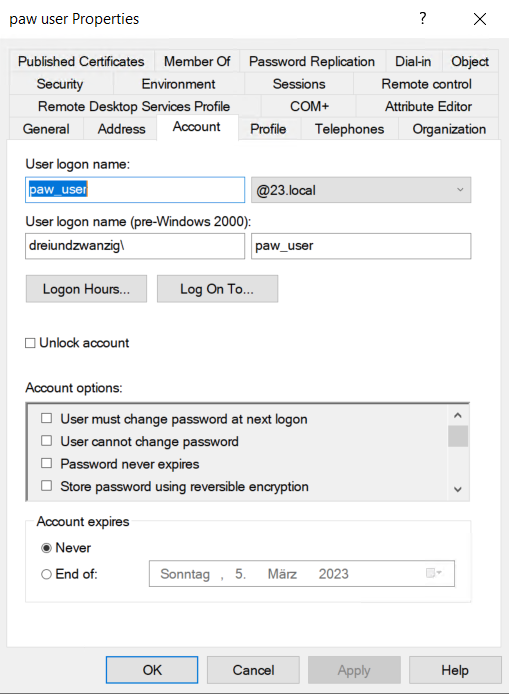

Für diese Tutorial benötigen wir 2 gesonderte RDP User, die über keine besonderen Rechte verfügen.

Zugriff zur PAW bekommt der „paw_user“

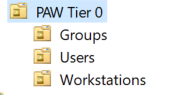

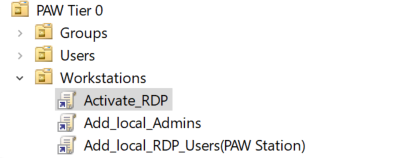

An dieser Stelle richten wir am besten schon die passende AD Struktur ein, damit wir passende GPOs direkt dorthin verlinken können. Wir möchten via GPO erreichen, dass sich an der PAW Workstation lediglich der paw_user via RDP einloggen kann und kein anderer User. Die Struktur in meiner Umgehung sieht wie folgt aus:

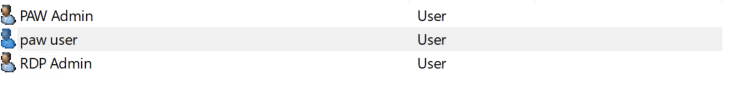

In der „Users“ OU befinden sich 3 User

Den paw_user kennen wir bereits. Der „PAW Admin“ wird später die Rechte bekommen, auf der PAW als lokaler Admin tätig zu werden. Der „RDP ADMIN“ hat das Recht, sich von der PAW auf den DC via RDP zu verbinden.

In der OU Workstations befindet sich das Computerkonto der PAW.

Die OU Groups ist zum jetzigen Zeitpunkt nicht befüllt.

Folgende GPOs wirken auf die PAW:

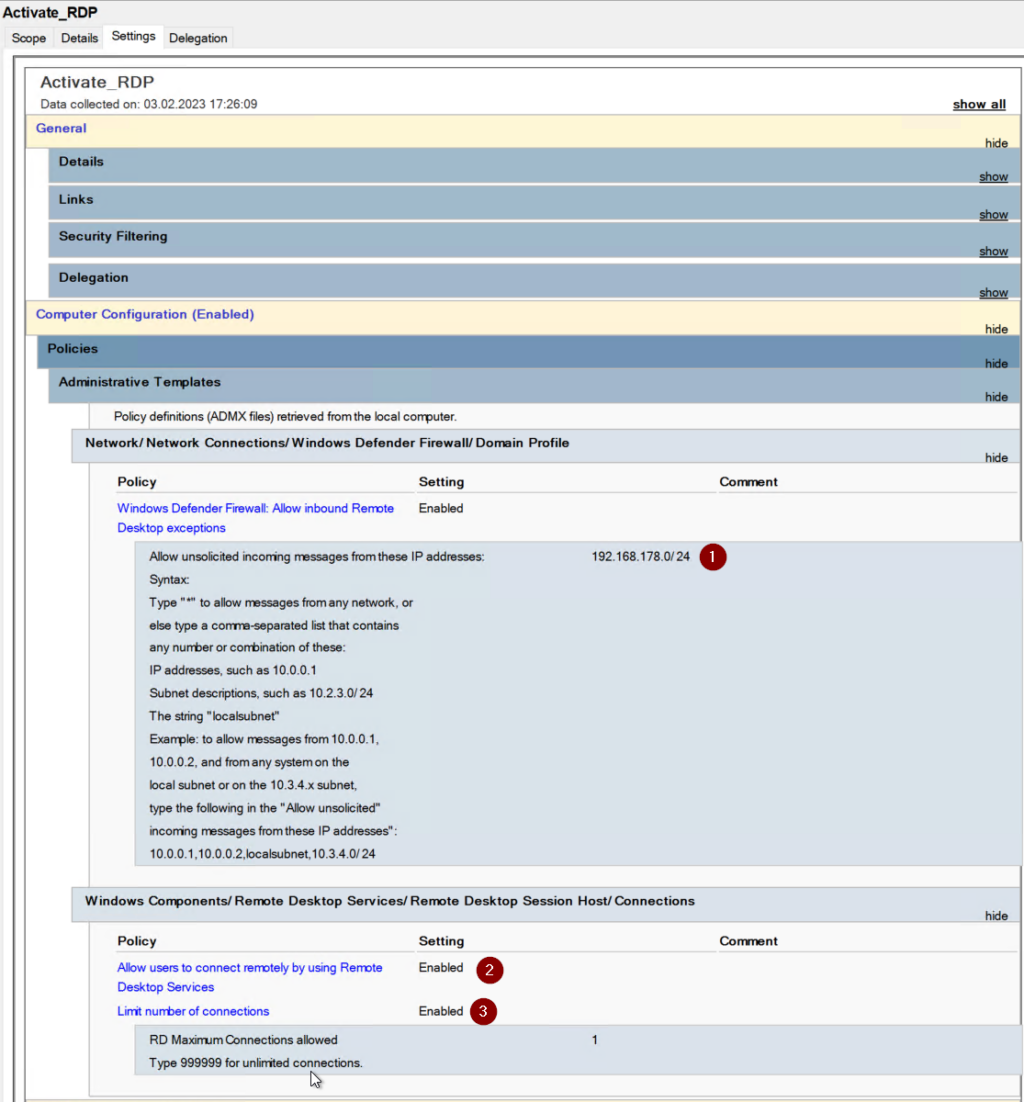

Activate_RDP:

In dieser GPO wird u.A auch die Defender Firewall aktiviert. Wer diese nicht nutzt, benötigt diese Einstellungen nicht. Im vorliegenden Bespiel habe ich RDP zusätzlich auf das 192.168.178.0/24 (1) Netz beschränkt. Genauer gesagt, die Firewall filtert Anfragen, die nicht aus dem Netz kommen. RDP wurde aktiviert (2) und die max. Anzahl an Connections (3) wurde auf den Wert 1 gesetzt. Für kleine Netzwerke mit nur einem Admin reicht dies aus.

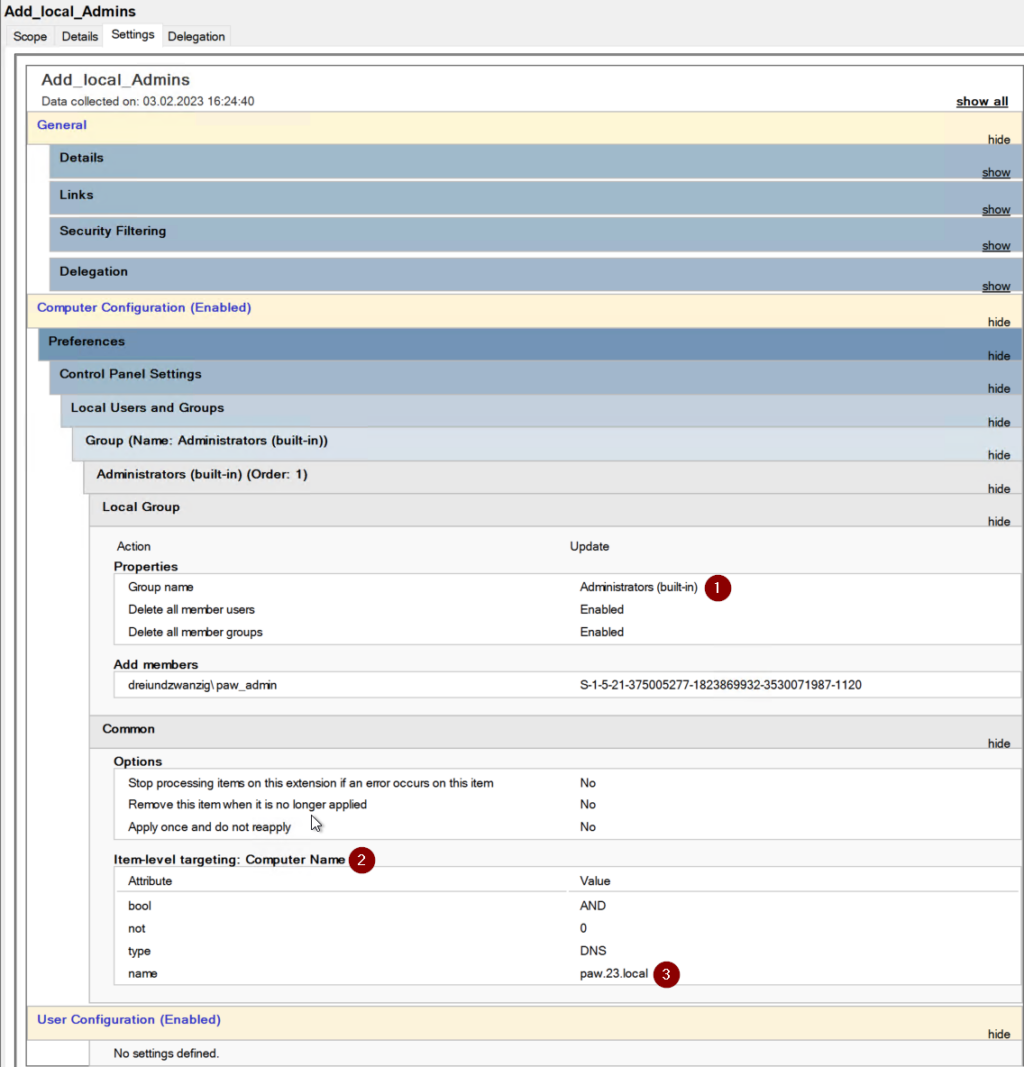

Add_local_Admins:

In dieser GPO wird der user „Paw Admin“ der lokalen Gruppe der Administratoren hinzugefügt (1). Mit dem Item-Level Targeting wird erreicht, dass dies nur auf die PAW (3) wirkt, also andere Computerobjekte in der gleichen OU würden diese Einstellung nicht erben.

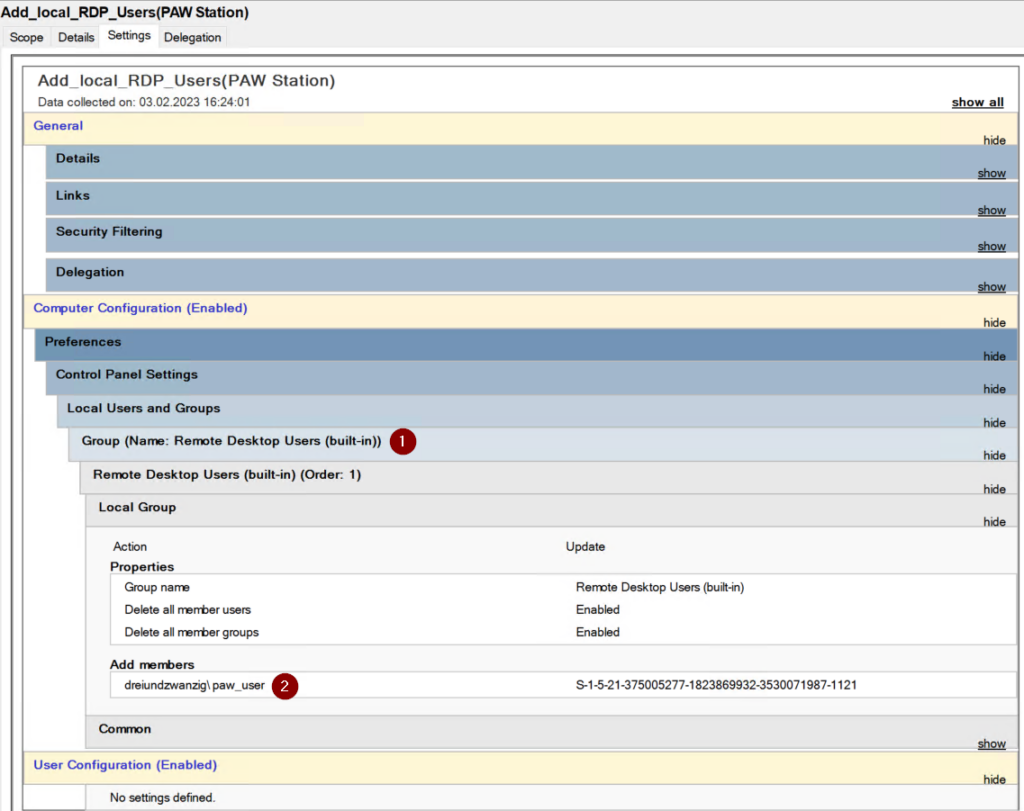

Add_local_RDP_Users:

Mit dieser GPO stellen wir sicher, dass der „paw_user“ (2) Mitglied in der lokalen Gruppe „Remotedesktopbenutzer“ (1) wird. Nur so kann dieser sich später am PAW via RDP anmelden.

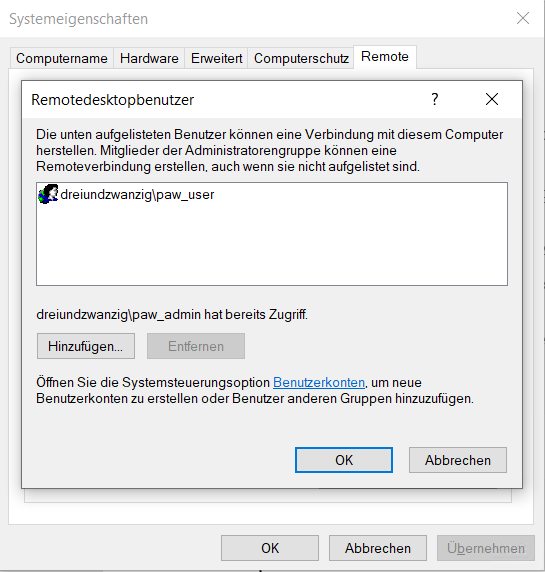

Auf der PAW sieht es dann lokal folgendermaßen aus, sobald diese GPOs übernommen wurden.

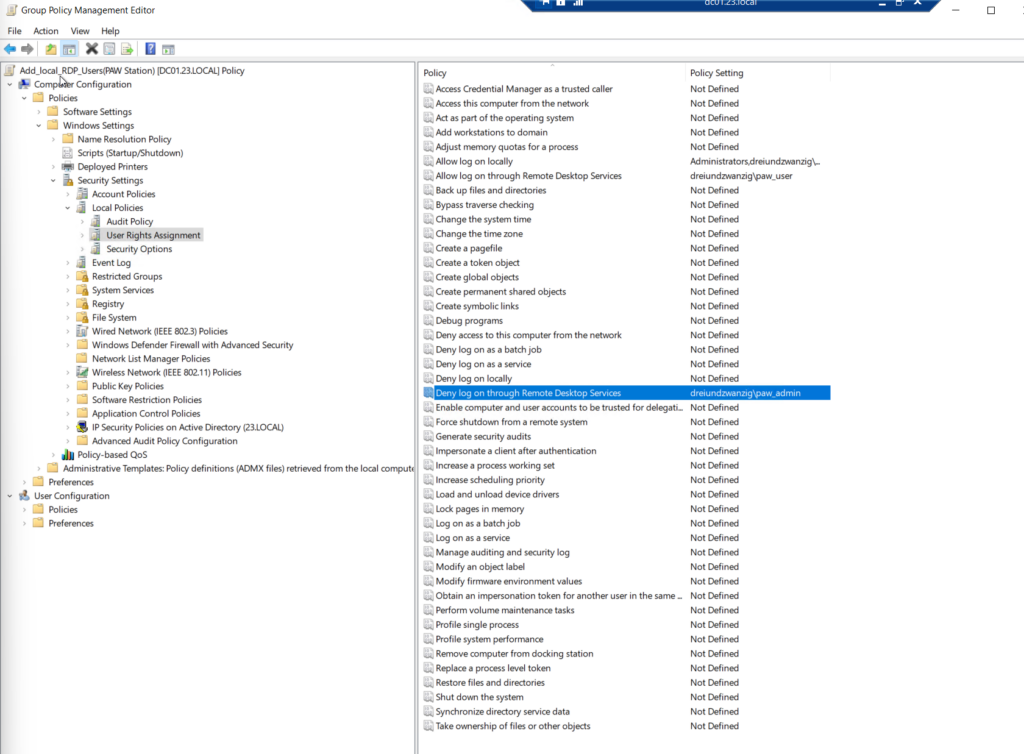

Obiger Screenshot zeigt, dass auch der „paw_admin“ Zugriff via RDP hat. aus diesem Grund fügen wir in der GPO „Add_local_RDP_Users“ folgenden Eintrag hinzu:

Im nächsten Schritt konfigurieren wir unseren DC, sodass sich lediglich der User „RDP_Admin“ dort via RDP einloggen darf.

Dazu loggen wir uns auf DC ein und rufen in der erweiterten Systemsteuerung die Remote-Konfiguration auf.

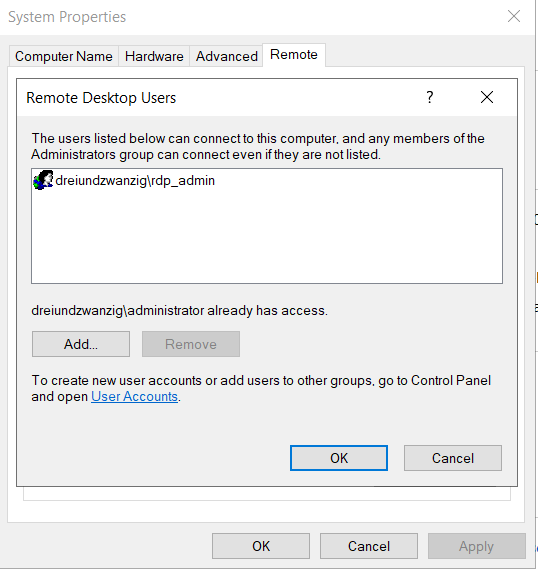

Den User „rdp_admin“ müssen wir an dieser Stelle manuell hinzufügen. Das liegt daran, dass Domain Controller keine lokalen User und Gruppen besitzen und eine solche Konfiguration via GPO daher nicht zum Erfolg führt.

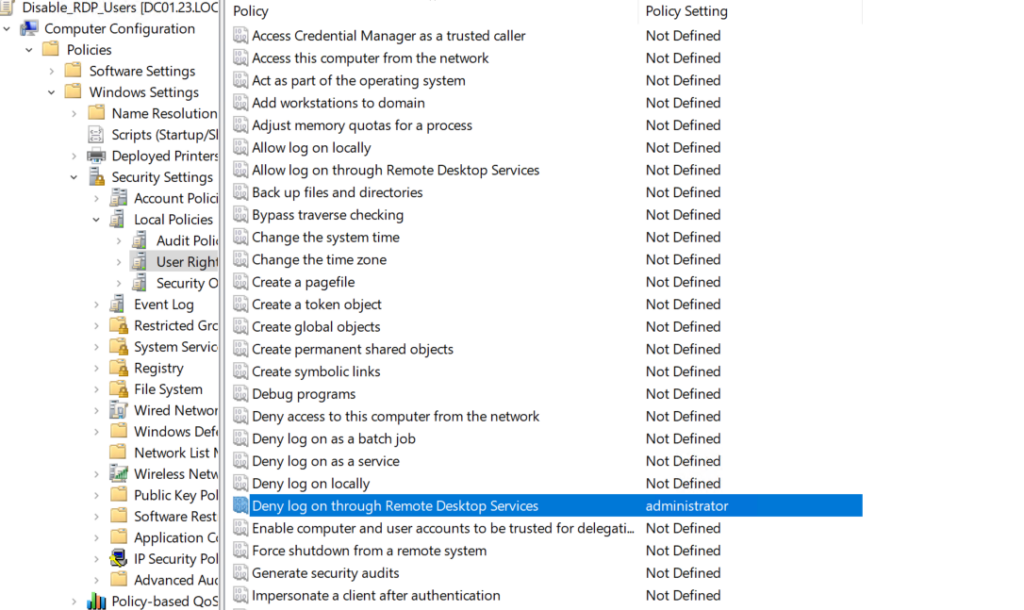

Auch hier hat der User „administrator“ bereits Zugriff. Dies müssen wir, wie im vorherigen Abschnitt, verbieten. Dazu erstellen wir eine GPO innerhalb der OU „Domain Controllers“ mit Namen „Disable_RDP_Users“.

Sobald diese GPO greift ist nur noch „rdp_admin“ in der Lage, sich via RDP einzuloggen.

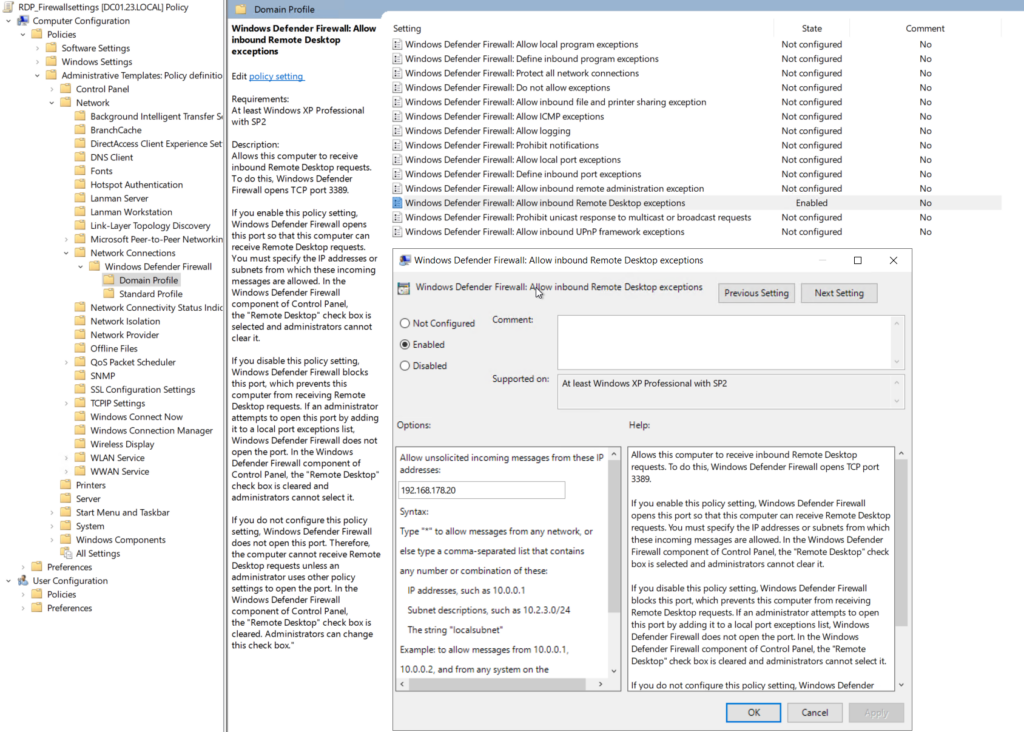

Nun müssen wir noch einschränken, dass nur die PAW via RDP auf den DC durchkommt. Dies geschieht durch Konfiguration der Firewall. Wir erstellen innerhalb der OU „Domain Controllers“ eine neue OU mit folgenden Einstellungen:

Die dort gezeigte IP die die der PAW. Diese muss natürlich fix sein.

In diesem Teil habe ich euch gezeigt, wie Ihr eine Privileged Access Workstation einrichtet, um mit ihr Remote auf einen DC zu gelangen. Dies war nur der Anfang, denn die Workstation muss noch besser abgesichert werden. Dies geschieht mithilfe der Microsoft Security Baselines für WIN 10 Workstations. Wie genau diese Absicherung erfolgt erfahrt Ihr in einem weiteren Tutorial.

Ich bin ein typischer Quereinsteiger, sowie IT Allrounder und habe mein Wissen hauptsächlich aus den vielen kostenlosen Artikeln und Howtos aus dem Internet gezogen. Mit meiner Webseite möchte ich meinen Teil dazu beitragen, dass möglichst viel Wissen weitergeben wird. Meine Artikel/Howtos sind bewusst auf Deutsch gehalten, um den Mitmenschen, die mit Englisch nicht so gut unterwegs sind, einen guten Einstieg zu bereiten.

Seit kurzer Zeit beschäftige ich mich vermehrt mit dem Thema Security, da dies immer mehr an Bedeutung gewinnt und ein Wissen über mögliche Gegenmaßnahmen entscheidend für jedes Unternehmen sind. Die Bösen Jungs schlafen nie.

Danke, dass Ihr es hierher gefunden habt. Über Kommentare zu den einzelne Artikeln würde ich mich freuen.

Viel Spaß beim durcharbeiten und nachmachen 🙂