Greenbone Community Edition: Teil 4 – Erster Scan

In Teil 3 habe ich euch ein paar kleine Tweaks gezeigt. In disem Teil geht es nun darum, den ersten Scan auf den Weg zu bringen. Dazu loggen wir uns auf der GSA Seite ein.

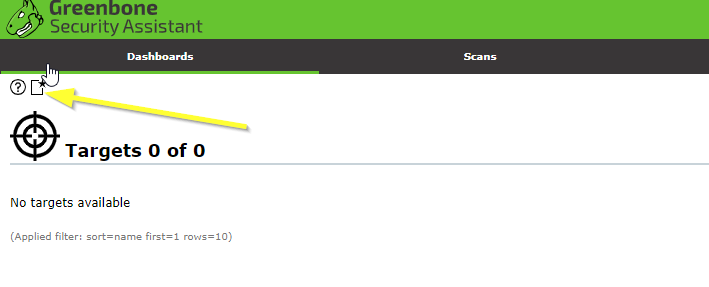

An dieser Stelle wollen wir als erstes ein neues Target erstellen. Targets sind u.A. entweder einzelne Hosts, oder aber auch Netzwerke. Unter „Configuration -> Targets“ finden wir das richtige Menü dazu.

Wir fügen dann ein neues Target hinzu.

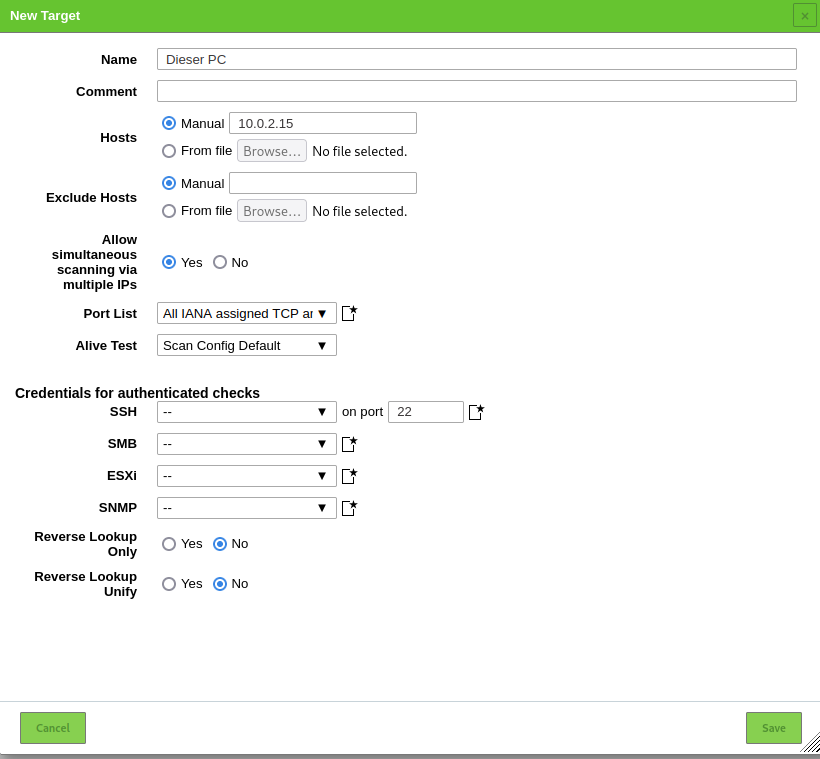

Der Name sollte aussagekräftig sein. In unserem Fall scannen wir lediglich den Kali Host. Möchte man ein gesamtes Netzsegment scannen, dann erfolgt unter Host die Eingabe via CIDR Notation. Auch Ranges können angegeben werden. Ranges können deshalb wichtig werden, da lediglich 4096 Hosts in einem Target vorhanden sein können. Ein Class A Netzwerk auf einmal zu scannen wäre daher gar nicht möglich.

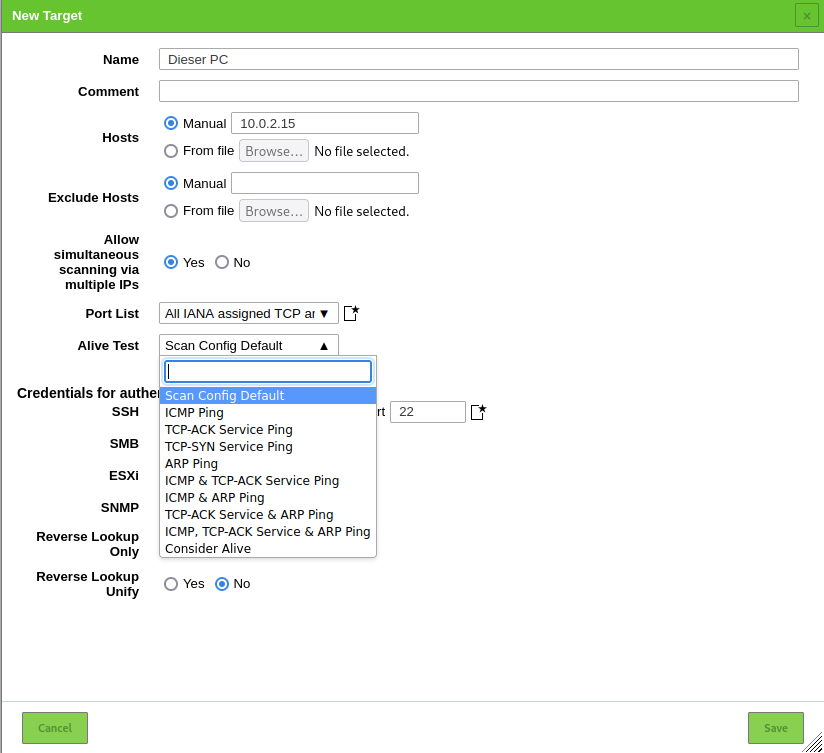

Den „Alive Test“ belassen wir auf „Scan Config Default“. Je nach Situation im Netzwerk, insbesondere wenn Protokolle via Firewall gefiltert werden, wäre es eine andere Scanmethode sinnvoll.

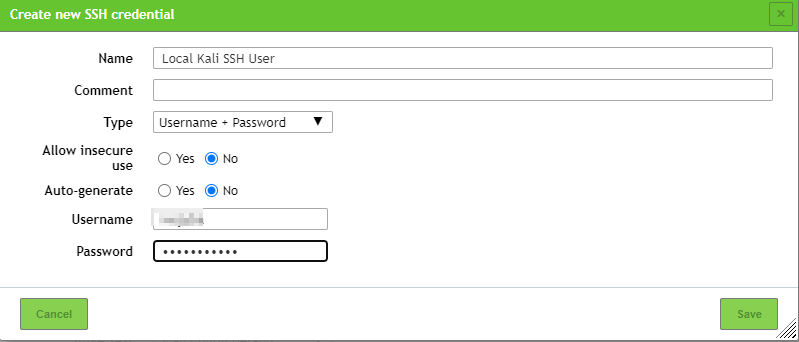

Zu guter Letzt erstellen wir noch SSH Credentials. Wir könnten das Target auch ohne erstellen. Dies hätte später zur Folge, dass der Scan nicht im System selbst scannen kann. I.d.r Regel käme ein Angreifer auch nicht weiter, es sei denn, er hätte vorab z.B. via Phishing die Nutzerdaten abgegriffen.

Es ist aber trotzdem sinnvoll Credentials für das Target bzw. den Scan zu verwenden. Es existieren Exploits bzw. Schwachstellen, die den lokalen Zugriff auf ein System voraussetzen. Mit Credentials ist der Greenbone Scanner in der Lage auch diese zu finden. Auch Konfigurationsschwachstellen lassen sich so aufdecken, wie z.B. veraltete aber noch aktivierte SSL/TLS Versionen auf dem System.

Bei Kali darf sich per Default der User root nicht an SSH anmelden. Dies bedeutet, dass wenn wir an dieser Stelle einen normalen User anlegen, der Scan auch nur mit Userrechten auf dem System ausgeführt wird. In der Konfiguration des Targets könnten wir auch eine sog. „Escalation“ auswählen, also z.B. einen Root User hinzufügen, mit dem dann der Scan ausgeführt wird. Diese Funktion wird von Greenbone aber als nicht zuverlässig beschrieben und außerdem reichen auf einem Linux System normale Userrechte aus, um an interessante Infos zu gelangen.

Anders sieht es unter Windows aus. Dort ist der normale User sehr limitiert, z.B: beim Zugriff auf die Registry und das %SYSTEMROOT% Verzeichnis.

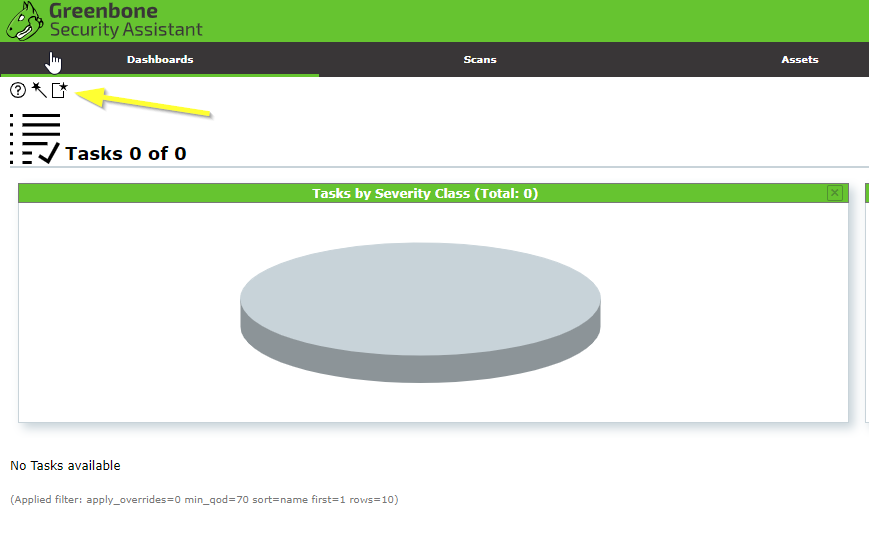

Wir haben nun unsere erstes Target erfolgreich angelegt. Nun geht es darum, den eigentlichen Scan zu erstellen. Dazu wählen wir „Scans-> Tasks“ aus

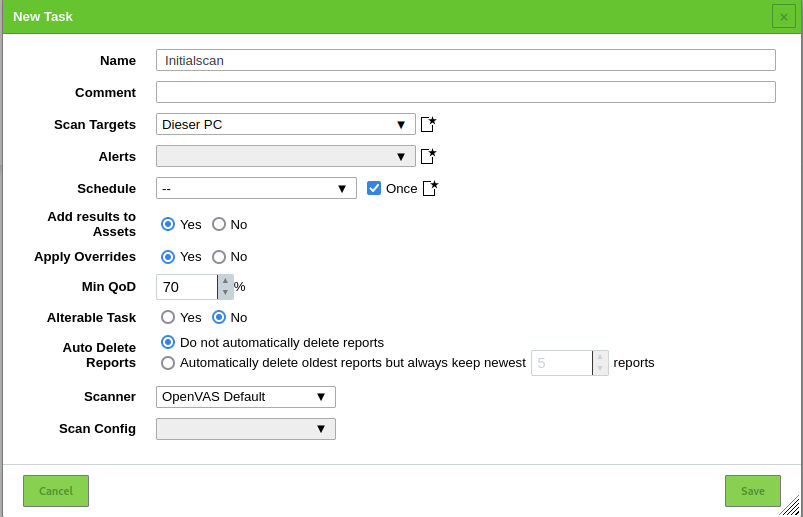

Die meisten Optionen im folgenden Fenster sind relativ selbsterklärend.

Eine genauere Erklärung bedarf der Wert „QoD“ oder „Qualtity of Detection“. Je höher dieser Wert später in den Scanresults angezeigt wird, desto zuverlässiger ist die Aussage, ob die Schwachstelle auf dem System auch vorhanden ist. Greenbone selbst gibt den Wert 70 vor. Eine genauere Übersicht, was hinter den Werten steckt bietet folgende Seite https://docs.greenbone.net/GSM-Manual/gos-6/en/glossary.html?highlight=qod

Nach Beendigung eines Scan besteht die Möglichkeit, die Ergebnisse zu filtern. Dort ist es dann auch möglich, den Wert höher anzusetzen. Daher belassen wir es mit der Vorgabe.

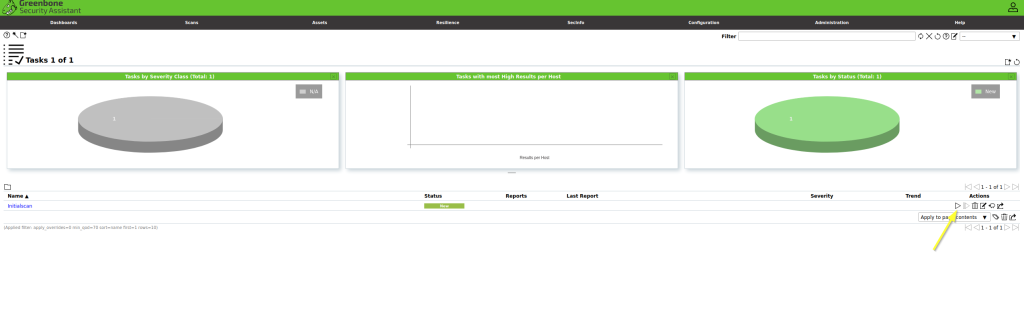

Nach dem Speichern landen wir in der Übersicht.

Voila. Mit Klick auf das Play Symbol wird der konfigurierte Scan gestartet.

Dieser 4. Teil wäre nun abgeschlossen.

Ich bin ein typischer Quereinsteiger, sowie IT Allrounder und habe mein Wissen hauptsächlich aus den vielen kostenlosen Artikeln und Howtos aus dem Internet gezogen. Mit meiner Webseite möchte ich meinen Teil dazu beitragen, dass möglichst viel Wissen weitergeben wird. Meine Artikel/Howtos sind bewusst auf Deutsch gehalten, um den Mitmenschen, die mit Englisch nicht so gut unterwegs sind, einen guten Einstieg zu bereiten.

Seit kurzer Zeit beschäftige ich mich vermehrt mit dem Thema Security, da dies immer mehr an Bedeutung gewinnt und ein Wissen über mögliche Gegenmaßnahmen entscheidend für jedes Unternehmen sind. Die Bösen Jungs schlafen nie.

Danke, dass Ihr es hierher gefunden habt. Über Kommentare zu den einzelne Artikeln würde ich mich freuen.

Viel Spaß beim durcharbeiten und nachmachen 🙂